Win11 实测可行:新工具无需加载驱动,可“休眠”Defender等杀软

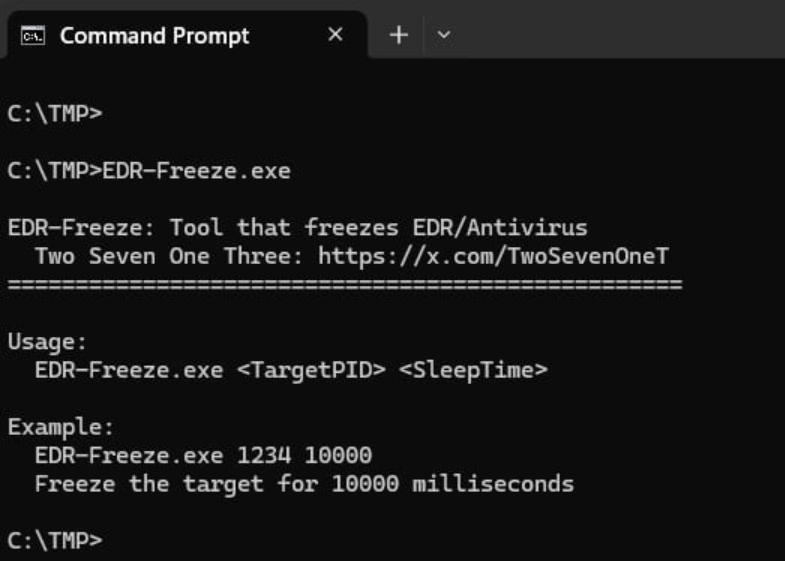

IT之家 9 月 23 日消息,科技媒体 bleepingcomputer 昨日(9 月 22 日)发布博文,报道称安全研究员 TwoSevenOneThree(Zero Salarium)发布新工具 EDR-Freeze,利用 Windows 错误报告(WER)系统,在用户模式下无限期暂停终端检测响应(EDR)及杀毒软件进程。

IT之家注:传统禁用 EDR 常依赖“自带漏洞驱动”(BYOVD),即攻击者需要引入合法但存在漏洞的内核驱动来提升权限。这类攻击需将驱动运送至目标系统、绕过执行保护,并清除内核层痕迹。

相比之下,EDR-Freeze 更隐蔽,无需加载存在漏洞的驱动,直接让终端检测与响应(EDR)及杀毒软件进入“休眠”状态,完全运行于用户模式,并调用系统自带的合法组件。

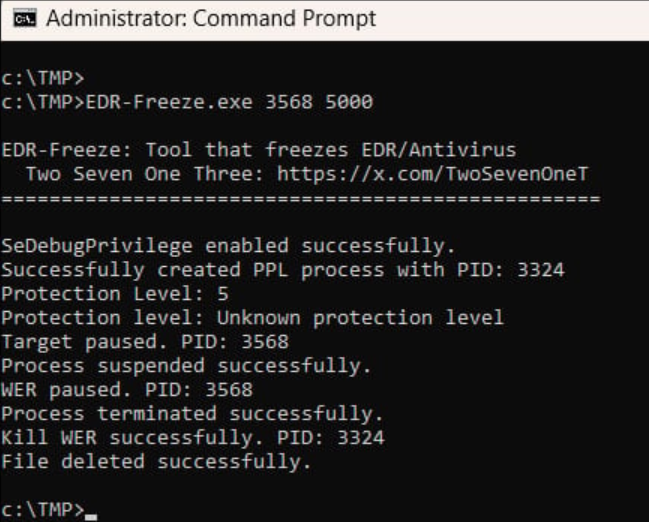

EDR-Freeze 利用 WerFaultSecure 组件(具有受保护进程轻量级权限)触发 MiniDumpWriteDump API,生成进程内存快照时会暂停所有线程。

攻击者在暂停阶段冻结 WerFaultSecure,让其无法恢复目标进程,从而让安全软件长时间停摆。该过程属于可复现的竞态条件攻击,步骤包括调用 WerFaultSecure、传入目标进程 ID、轮询等待进程暂停、立即冻结 WerFaultSecure。

研究者已在 Windows 11 24H2 上测试该工具,成功让 Windows Defender 进入“休眠”状态。这一链式利用结合了 MiniDumpWriteDump 和 WerFaultSecure 的正常功能,更像是设计缺陷而非传统漏洞。一旦被攻击者掌握,可能导致防御体系在长时间内失效。

防御措施包括监控 WER 是否指向 LSASS 或安全工具等敏感进程标识符。研究员 Steven Lim 已开发工具映射 WerFaultSecure 至 Microsoft Defender Endpoint 进程。微软未来可通过限制调用参数、仅允许特定 PID、阻止可疑触发等方式提升安全性。

(科技责编:拓荒牛

)

)

晋ICP备17002471号-6

晋ICP备17002471号-6