研究人员发现Docker WindowsPC机版有项服务器端请求伪造(Server-Side Request Forgery,SSRF)漏洞,能让攻击者从Docker容器非授权访问网站、创建高权限容器,甚至取得整台Windows主机的访问权。

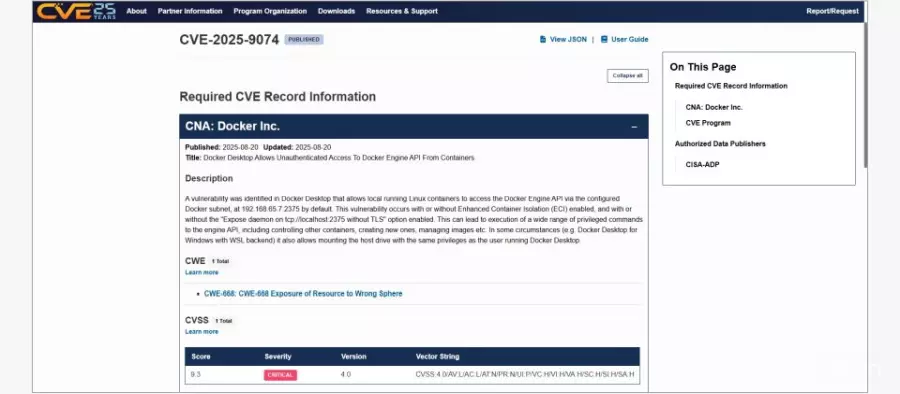

这项漏洞编号CVE-2025-9074,出现在Docker Desktop应用程序,现为4.44.3版修补完成。研究人员只是扫描私人IP地址划分的子网络,就发现本漏洞。这项漏洞出人意外地简单:Docker Engine API(通常绑在2375 port)在内部网络上暴露给所有容器。意味本应被隔离的工作负载反而能直接操控Docker的control plane。在修补前,攻击者可滥用CVE-2025-9074进行SSRF,无需任何验证访问:2375/,创建高权限容器,或是在创建容器时指定将Windows主机(host)的C:\挂载到容器中,并且取得Windows主机的完整访问权。

研究人员设计了一个概念验证(PoC)滥用手法。这个PoC包含2个POST HTTP调用,可以从任何容器发送。第1个JSON调用使其得以创建高权限容器并挂载C槽,第2个调用则启动并执行容器。滥用本漏洞,攻击者可以直接访问、篡改或删除Windows主机上的文件,如系统文件或用户数据,而且由于可以挂载C槽,攻击者还能进一步在主机上写入恶意程序、植入后门,或修改设置文件、密码等。

此外,Pvotal Technologies研究人员Philippe Dugre另外也发现影响Docker Desktop for Mac的漏洞。Docker在接获通报后,已发布了Docker Desktop 4.44.3解决影响Windows、Mac及Debian的版本问题。

但研究人员说明,这项漏洞突显没有验证机制的API会导致高度风险,无论网络地址何在。而这也提醒管理员必须验证每个control-plane端点,即使是组织内部的,并应在容器周边执行网络分段,并且在主机环境内采用零信任原则。

(科技责编:拓荒牛

)

)

晋ICP备17002471号-6

晋ICP备17002471号-6